DOS(Denial of service)

시스템에 과도한 부하를 일으켜 정보 시스템의 사용을 방해하는 공격 방식

1. TCP Syn 공격 원리

1) 해커가 패킷 내부의 IP를 사용하지 않는 값으로 변경해 수 천개를 서버로 보낸다.

2) 서버는 Ack로 응답하고 Syn으로 확인하기 위해 다시 보내지만 Ack를 받지 못한다.

3) 서버는 Ack를 받을때까지 백로그큐(Backlog Queue)에 Syn 신호를 남겨둔다.

4) 계속 쌓이는 Syn으로 인해 서버가 다운된다.

대응책

- 접속 타임아웃 타이머 시간을 짧게 한다.

- 큐 사이즈를 증가시킨다.

- IDS(침입탐지 시스템)을 설치하여동일한 형태의 패킷을 차단한 후 ISP에 차단요청

- 방화벽에서 서버에 RST(reset)패킷을 보내 TCP 세션을 없앤다.

2. SMURF(스머프) 공격 원리

서버에 접속된 컴퓨터가 많을 수록 주로 쓰는 공격이다.

도스(DOS)공격 중에서 가장 피해가 크다.

1) 해커는 IP를 타겟IP로 위장하여 ICMP를 브로드캐스트(Broadcast)로 다수의 시스템에 전송

2) 이 때 다수의 시스템은 ICMP ECHO(응답) 패킷을 타겟 IP로 전송하게 된다.

3) 타겟 서버는 대량의 ICMP ECHO를 받게되어 성능에 문제가 발생한다.

다수의 시스템은 증폭 네트워크라고 불리기도 한다.

Broadcast = 다수의 시스템에 흩뿌리는 방식

대응책

- 라우터(Router)를 설치하여 직접적인 브로드캐스팅 패킷을 차단

ICMP(Internet Control Message Protocol)

다른 호스트나 게이트웨이 사이에서 네트워크 상의 에러가 있는지 확인하는 프로토콜

핑(ping)을 통해 ICMP 패킷을 발생시킨다.

3. Ping of Death (핑오브데스) 공격 원리

IP Header |

ICMP Header |

ICMP Data |

20bytes |

8bytes |

>65,507bytes |

1) 핑을 이용하여 패킷을 정상적인 크기보다 아주 크게 만들어 보낸다.

2) 타겟 네트워크에 도달하는 동안에 잘게 잘려 조각(Fragment)이 된다.

3) 정상적인 핑보다 훨씬 많은 부하가 걸리게된다.

4. Land (랜드) 공격 원리

SYN |

Source: 1.1.1.1 Destination: 1.1.1.1 |

1) 해커가 자신의 IP 주소및 포트를 타겟 IP 주소및 포트와

동일하게 하여 SYN을 보낸다.

2) 타겟 서버는 SYN을 받고 SYN/ACK를 보내게 된다.

3) 목적지 주소가 다시 타겟 서버이므로 Loop(무한 반복)하게 되어 CPU 부하가 된다.

대응책

- 모니터링 가장 효과적이다.

- 패킷에서 TCP를 분석한다.

- TCP 패킷에서 소스와 목적지 소스가 동일한지 확인한다.

- 해커가 보내는 패킷 횟수를 카운트하여 시간 내에

공격 인정 횟수를 탐지한다.

조치방법

- 자신의 시스템 주소와 동일한 소스 주소를 가진 외부 패킷을 필터링한다.

- 관리자가 IDS(침입탐지 시스템)에서 소스와 목적지가 동일하면 차단하도록 한다.

5. Teardrop (티어드롭/티어드랍) 공격 원리

IP가 정상적으로 패킷을 전송할때 IP 단편화가 발생하는데

수신자에서 재조립을 통해 오프셋(Offset)이란 값을 더한다.

1) 해커는 패킷 #1을 전송중에 오프셋을 조작하여 ? 을 추가한다.

2) 그렇게 되면 패킷 #1은 패킷 #2만큼 값이 커지게된다.

3) 수신자에서 오프셋이라는 값을 더하려 하지만

그 범위를 넘어서는 오버플로를 일으킨다.

대응책

- 시스템의 운영체제가 취약점을 갖지 않도록 패치해야한다.

'사이버보안 1학년 1학기 > CISSP' 카테고리의 다른 글

| Port(포트), TCP/UDP, MAC 주소 - simple (0) | 2014.04.22 |

|---|---|

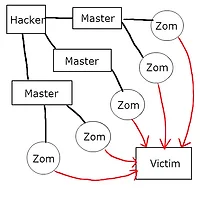

| 분산 서비스 거부 공격(DDOS)과 스푸핑(Spoofing) (0) | 2014.04.22 |

| 접근통제 (0) | 2014.04.21 |

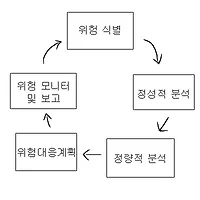

| 위험관리 (0) | 2014.04.19 |

| 정보보안의 원칙 (0) | 2014.04.19 |